Después de líos diversos en el curro, puedo volver a escribir. Hoy en principio dos cuestiones, una herramienta de securización para portátiles llamada LapSec (desarrollada por Hispasec) y otra vez estos muchachos a través de su Una-al-día, que informan de como cambian los tiempos, vamos, cambian que es una barbaridad…. El mensaje es así:

Después de líos diversos en el curro, puedo volver a escribir. Hoy en principio dos cuestiones, una herramienta de securización para portátiles llamada LapSec (desarrollada por Hispasec) y otra vez estos muchachos a través de su Una-al-día, que informan de como cambian los tiempos, vamos, cambian que es una barbaridad…. El mensaje es así:

——————————————————————-

Hispasec – una-al-día 14/11/2010

Todos los días una noticia de seguridad http://www.hispasec.com

——————————————————————-

Las botnets controladas por web doblan su número cada 18 meses

————————————————————–

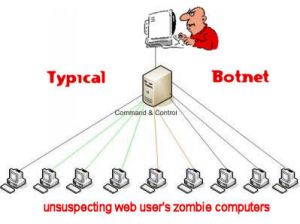

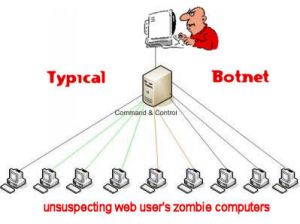

Team Cymru ha informado de que, aunque todavía en uso, las botnets

orquestadas por IRC (que resultaba el método «tradicional») suponen solo

una décima parte de las botnets controladas por web mientras que estas

doblan su número cada 18 meses. Zeus y SpyEye han tenido mucho que ver

en esto últimamente.

Team Cymru es una empresa dedicada a monitorizar actividades

fraudulentas en Internet. Ha publicado un informe en el que dice que las

botnets controladas por HTTP superan ampliamente las controladas por el

tradicional protocolo de chat IRC.

Hace años, el método tradicional para gestionar una botnet era que el

sistema infectado se uniese a una sala de chat controlada por un

atacante. Este les enviaba comandos en forma de conversaciones, públicas

o privadas en la sala y los zombis obedecían sus órdenes. El atacante

aparecía como operador del canal.

Poco a poco, el tráfico IRC fue siendo controlado y vigilado por las

soluciones de seguridad, de forma que los atacantes se veían obligados a

cifrar el tráfico o moverlo a puertos diferentes al estándar (6667 es el

usado por defecto).

Desde la explosión de la web 2.0 (y del malware 2.0), las botnets han

descubierto en el HTTP un método mucho más eficaz de controlar a sus

zombis. HTTP es un protocolo que no suele ser filtrado «hacia afuera» en

un sistema, puesto que impediría la navegación estándar. Poco a poco

Internet migra hacia el navegador como contenedor de toda la experiencia

en la Red y esto no es diferente para los atacantes. Para ellos también

resulta mucho más cómodo controlar una botnet desde el navegador. El

malware ha ido migrando hacia este sistema, que permite cifrado sencillo

(SSL) y pasar más desapercibido para las soluciones de seguridad. Los

números ofrecidos por Cymru lo confirman.

Kits de fabricación de malware con tanto éxito como Zeus (y más

recientemente SpyEye), no han hecho más que estandarizar la web como el

sistema de control preferido de los atacantes.

La razón de que todavía existan redes zombi basadas en IRC, según Cymru,

es que todavía deben estar proporcionando algún tipo de beneficio al

atacante, pero que no se desarrollan «nuevas» en este sentido. Sin

embargo, se observa que el número de C&C (Command and control) de redes

zombi basadas en HTTP se dobla cada 18 meses.

En mayo de 2007 publicábamos en una-al-día que según Prolexic (compañía

dedicada a mitigar ataques de denegación de servicio), se estaba

observando un nuevo fenómeno a la hora de realizar ataques DDoS contra

servidores. Cada vez con mayor frecuencia, se estaban utilizando las

redes P2P para realizar este tipo de fechorías, en vez del típico botnet

basado en un C&C (Command and control) y esclavos «zombies».

Tres años y medio después, realmente podemos observar que la tendencia

ha ido hacia kits de malware basados en web, más que el malware basado

en P2P.

Opina sobre esta noticia:

http://www.hispasec.com/unaaldia/4404/comentar

Más información:

El botnet tradicional ha muerto… ¡viva el botnet P2P!

http://www.hispasec.com/unaaldia/3135

Lo escribe Sergio de los Santos y merece echarle un ojillo…

¡¡Malignos saludos!!

Read Full Post »